Огляд основних кіберзагроз для платформи Android

- Android.SmsSend - сімейство СМС-троянців

- З Китаю «з любов'ю»

- «Шпигують потихеньку»

- Загроза з тилу

- висновок

Уже не раз говорилося про те, що чим популярніше операційна система, тим вище інтерес до неї з боку вірусів. Це твердження з упевненістю можна застосувати до ОС Android.

Android.SmsSend - сімейство СМС-троянців

Одне з перших згадок цього троянця належить до 4 серпня 2010 року. Здавалося б, зовсім недавно. Однак не варто дивуватися. Мобільний ринок дуже динамічний, і вірусописьменниками також доводиться проявляти винахідливість і діяти швидко.

Саме в той день користувач відомого російського форуму 4pda.ru/forum, присвяченого мобільних телефонів, смартфонів і КПК, поскаржився на якусь програму-відеоплеєр, закачувати з певного сайту. У дозволах до цієї програми була вказана робота з СМС, а точніше їх відправка - permission.SEND_SMS. На наступний день на тому ж форумі ще один користувач повідомив про даному файлі. Поширювався він з ім'ям RU.apk. Файл мав іконку відеоплеєра  і носив відповідну ім'я: MoviePlayer. Цікава деталь: дата створення файлів всередині пакету - 29 липня 2010 року. Виходить, що троянець безкарно поширювався майже тиждень.

і носив відповідну ім'я: MoviePlayer. Цікава деталь: дата створення файлів всередині пакету - 29 липня 2010 року. Виходить, що троянець безкарно поширювався майже тиждень.

Інформація про користувача відправили підозрілий файл в антивірусні компанії 5 серпня. Тоді ж Android.SmsSend.1 був доданий в вірусні бази Dr.Web. Трохи пізніше цей же шкідливий об'єкт додали в свої бази (під прийнятими у себе найменуваннями) і зарубіжні виробники антивірусів.

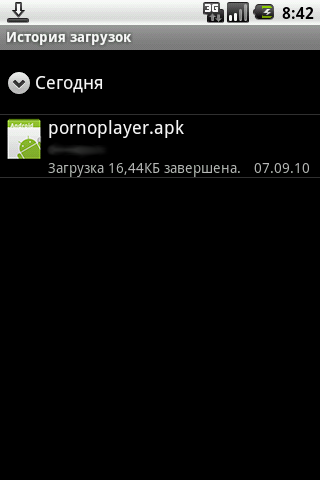

7 вересня 2010 на відомому сайті http://www.mobile-review.com в розділі, присвяченому системі Android, вийшла невелика замітка від компанії «Доктор Веб», що оповідає вже про нову версію Android.SmsSend, яка отлічаласьізменівшейся іконкою і назвою пакета :

Нова модифікація була додана в вірусні бази в той же день 7 вересня 2010 року, під ім'ям Android.SmsSend.2. Як і при виявленні Android.SmsSend.1, детектування в зарубіжних антивірусних продуктах з'явилося трохи пізніше, що цілком логічно, враховуючи, що троянці даного сімейства націлені на користувачів смартфонів в Росії.

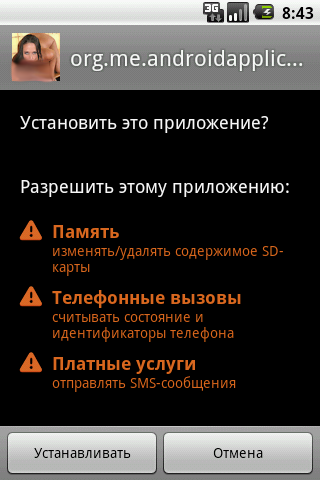

Практично місяць про СМС-троянця для Android нічого не було чутно, за винятком бурхливих дискусій щодо вже виявлених версій. Їх поява викликала чимало суперечок як серед фахівців, так і серед звичайних користувачів. Хтось вважав, що підхопити такий троянець неможливо, якщо дотримуватися елементарних правил - бути уважним, особливо опинившись на підозрілому сайті, перевіряти дозволу для програм при установці. Інші опонували - неуважність і цікавість властиві людям, і ніяка обережність при відвідуванні сумнівних ресурсів не гарантує повний захист від загроз.

14 жовтня 2010 року в ЗМІ з'явилася інформація про виявлення нової версії СМС-троянця. Її творці повернули первинну іконку плеєра; ім'я розповсюджуваного пакета було колишнє: pornoplayer.apk. Відповідне оновлення баз Dr.Web відбулося ще 11 жовтня.

Цей троянець цікавий способом проникнення на смартфони жертв. Власники сайтів з контентом для дорослих (про сайтах інших категорій поки нічого не відомо) в рамках партнерської програми можу приєднувати на свої сторінки функцію завантаження троянця. Але хитрість полягає в тому, що Android.SmsSend буде завантажений тільки тоді, коли відвідування сайту відбувається з браузера мобільного пристрою. У разі Android-смартфона при відвідуванні такого сайту без згоди користувача буде завантажений СМС-троянець для ОС Android. Користувач може нічого і не помітити, крім швидко зникаючого системного повідомлення про початок завантаження. Надалі, випадково або з цікавості, власник смартфона може встановити програму, а пікантне назву або неуважність в свою чергу призведуть до її запуску. Якщо ж зайти на такі сайти з іншого мобільного пристрою, наприклад звичайного стільникового телефону, то завантажуватися буде СМС-троянець, написаний на J2ME. Якщо на подібний сайт зайти зі звичайного комп'ютера, троянець не завантажиться, а браузер в більшості випадків відкриє шуканий сайт або домашню сторінку одного з відомих пошукових систем.

З Китаю «з любов'ю»

Особливість цієї групи, перш за все, в походженні і способі поширення. Йдеться про Android.Geinimi, Android.Spy і Android.ADRD (за класифікацією Dr.Web). Батьківщина цих шкідливих програм - Китай. А популярність вони отримали з кінця 2010 року.

Ці троянці поширюються під виглядом відомих програм, ігор і живих шпалер. Серед цього переліку - як популярне у всьому світі, так і відоме лише в Китаї ПО. В основному ці шкідливі програми поширюються на китайських форумах, сайтах, присвячених мобільним технологіям, а також на файлообмінниках.

Схема зараження в цьому випадку виглядає наступним чином: користувач смартфона викачує і встановлює собі таку програму, запускає її; зовні вона працює так, як, в принципі, і повинна: в гру можна грати, в програмах немає ніяких збоїв, функціонал відповідає назві. Однак потай від користувача разом з основною програмою запускається і її троянська складова. У той час як ви безтурботно граєте або користуєтеся програмою, троянський сервіс в тлі непомітно від вас збирає інформацію про ваші контакти, СМС, IMEI смартфона і дані сім-карти. Вся ця інформація відправляється на сервер авторів троянця.

У функціонал Android.Geinimi входить визначення місця розташування смартфона, завантаження файлів з Інтернету (інші програми), зчитування і запис закладок браузера, читання контактів, здійснення дзвінків, відправлення, читання і редагування СМС, а також інші можливості. Навіть якщо закрити запущену програму, троянський сервіс продовжить свою роботу в фоні.

Android.Spy, крім читання і записи контактів, відправки, читання і редагування СМС, визначення координат і інших можливостей, має функцію автозавантаження. Його діями творці можуть керувати віддалено через СМС. Android.Spy також може завантажуватися при включенні смартфона, але його мета дещо інша - збір ідентифікаційних даних смартфона, можливість завдання певних параметрів пошуку в пошуковому движку, а також перехід по посиланнях. Троянець може завантажувати свої оновлення, але для установки все ж необхідна участь користувача.

Одна з ознак того, що встановлювана програма містить такого троянця, - додаткові дозволи, які потрібні для роботи. Наприклад, якщо для гри в її оригінальному вигляді потрібен лише доступ в Інтернет, то в інфікованої версії кількість привілеїв буде набагато вище. Тому, якщо вам точно відомо, що дана програма або гра не має функцій роботи з СМС, дзвінками, контактами і т. П., То мудрим рішенням буде не зв'язуватися з нею.

Dr.Web на сьогоднішній день відомо 26 модифікацій Android.Spy, 25 модифікацій Android.Geinimi і 12 модифікацій Android.ADRD.

З загроз, що проявилися зовсім недавно, варто виділити Android.Youlubg (за класифікацією Dr.Web). Як завжди, зловмисники скористалися відомою програмою, додавши в неї шкідливий функціонал. Основна функція Android.Youlubg - збір персональної інформації абонента і зв'язок з керуючим сервером. Ще одна поки що непідтверджена можливість - відправка СМС на сервісний платний номер. Ймовірно, для підписки на одну з небажаних послуг.

«Шпигують потихеньку»

Крім класичних троянських програм, загрозу для користувача смартфона на базі ОС Android представляють і комерційні шпигунські програми. В їх можливості, в залежності від компанії-виробника, входить стеження за координатами власника смартфона, прослуховування навколишнього оточення, читання вхідних і вихідних СМС, контроль дзвінків і т. П. «Легальна» ідея, під якою вони поширюються, - можливість контролювати, а також захищати дітей, контроль підлеглих або перевірка на вірність своїй другій половини.

Найбільш відомі комерційні програми-шпигуни - Flexispy, Mobile Spy і Mobistealth. Більшість виробників таких програм пропонують свої рішення відразу для декількох мобільних платформ: Symbian, Android, Blackberry, Windows Mobile, iPhone, iPad, Maemo (для iPhone і iPad необхідною умовою для установки і роботи є jailbreak-апарату).

Більшість таких програм продаються з підпискою на рік. Ціна залежить від функціоналу конкретної версії програми.

Для установки такого «жучка» на мобільному пристрої того, за ким передбачається стеження, необхідний фізичний доступ до самого апарату, так як перед використанням програми її необхідно правильно налаштувати, а також стерти всі можливі сліди того, що з пристроєм щось відбувалося без відома його власника.

Але як же ці шпигуни залишаються непоміченими в системі?

У разі Android після установки більшість шпигунських програм не мають іконки на робочому столі. А якщо і мають, то з нейтральною назвою. У разі запуску програми через цю іконку активується спеціальна частина, покликана зняти всі підозри: це може бути простенька іграшка, калькулятор і т. П. Якщо ж користувач подивиться список встановлених програм в системному меню, то шпигун в більшості випадків буде носити нейтральне ім'я або ім'я , схоже на назву якогось системного модуля.

Деякі комерційні та безкоштовні шпигунські програми присутні в офіційному магазині додатків Android Market. Інші потрібно завантажувати з власних сайтів безпосередньо з цільового смартфона або ж копіювати на карту пам'яті. Всі подібні програми-шпигуни можна використовувати як в легальних, так і нелегальних цілях.

Загроза з тилу

На початку березня 2011 року в ЗМІ з'явилася інформація про те, що в Android Market були знайдені програми та ігри, що містять троянський функціонал. У популярне ПО кимось були додані троянські функції. Загальна кількість таких додатків - близько 50.

У можливості Android.DreamExploid, який і став причиною даного зараження, входить збір інформації про пристрій, на якому він встановлений, включаючи IMEI і абонентський номер, можливість підключення до Інтернету для зв'язку з авторами, але, найголовніше, - троянець встановлював експлойт, який без відома користувача намагався зробити підвищення привілеїв програмного оточення смартфона. Тобто замість стандартних обмежених можливостей користувач отримував систему з правами адміністратора.

Крім того, Android.DreamExploid має можливість завантаження програм з Інтернету і їх установки в обхід користувача (у разі вдалої експлуатації уразливості).

Хоча компанія Google вже видалила зі свого магазину додатків всі відомі версії програм з цим троянцем, а також справила операцію віддаленого вилучення (т. Н. Kill Switch) встановлених програм на смартфонах користувачів, може призвести до появи нових версій троянця як на Android Market, так і на інших майданчиках.

висновок

Як це не раз підтверджувалося, популярність операційної системи неминуче тягне за собою зростання інтересу до неї з боку творців вірусів. ОС Android - чергове тому підтвердження.

Разом з технологіями активно розвиваються і шкідливі програми для мобільних пристроїв. Чим більше можливостей закладено в мобільному пристрої, тим більше можливостей у шкідливої програми - про це не варто забувати.

Безсумнівно, щоб захиститися від кіберзагроз, необхідно бути обережним і уважним. Однак використання антивірусних програм - ще один надійний спосіб зниження ризиків. На сьогоднішній день вірусні бази Dr.Web містять записи для більш ніж 120 шкідливих програм для операційної системи Android. І, очевидно, їх число буде рости.

www.drweb.com Але як же ці шпигуни залишаються непоміченими в системі?